Su teléfono es su identidad digital. En el mundo de hoy, si un pirata informático accede a su teléfono, tiene control total sobre usted. Tu familia, amigos, fotos, datos bancarios. Todo. Un pirata informático remoto puede rastrear su ubicación física usando su teléfono y husmear en todas sus conversaciones.

Nunca puede volverse demasiado paranoico cuando se trata de colocar sospechas en sus dispositivos. Siempre puede consultar a un técnico para que examine su dispositivo. Aún así, es mejor hacer ciertas comprobaciones por ti mismo para saber si alguien hackeó tu teléfono. En caso afirmativo, le gustaría saber lo antes posible y tomar precauciones aún más rápido.

Cómo saber si tu teléfono está pirateado (Señales)

Aquí hay algunas señales de que alguien intervino tu teléfono. Tenga en cuenta que estos signos son comunes a todos los proveedores (Android o iPhone). A medida que siga los pasos, asegúrese de encontrar la configuración adecuada de acuerdo con su tipo de teléfono.

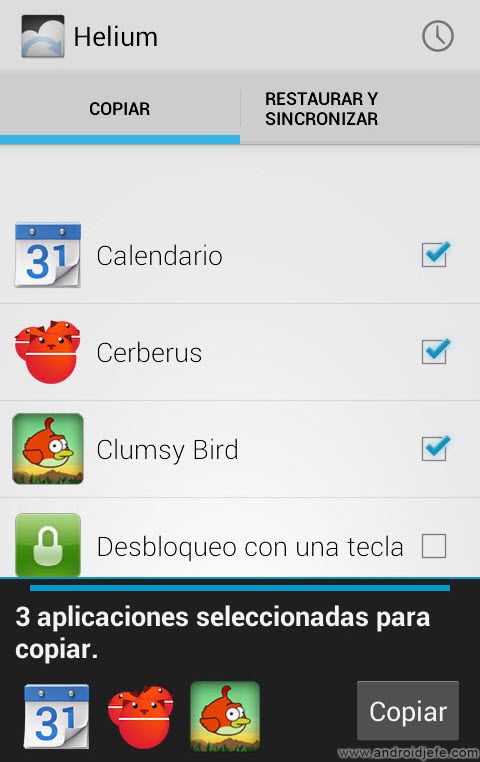

Ves aplicaciones que no reconoces

En su lista de aplicaciones, vea si hay una nueva aplicación que se instaló recientemente. Si no lo reconoce, es posible que un atacante haya instalado una aplicación maliciosa en su teléfono. Están utilizando esta aplicación falsa para espiar las actividades de sus teléfonos.

Ve un uso de red inusualmente alto

Examinar el uso de la red en sus dispositivos es un truco subestimado en muchos casos. Si alguien comprometió su teléfono, es posible que esté accediendo a su teléfono a través de Internet. O, por decir lo menos, una aplicación está enviando sus datos a través de la red.

En ambos casos, su consumo de red ha aumentado de lo habitual. Si usa datos del teléfono, entonces es una buena idea verificar también su uso de datos.

Algunas aplicaciones telefónicas muestran estadísticas desglosadas del uso de datos, lo que lo ayuda a detectar aplicaciones dañinas.

Se ha reducido el rendimiento de su teléfono

Es posible que su teléfono haya comenzado a ralentizarse. A veces, un reinicio rápido ayuda. Pero si nota un retraso constante en el rendimiento, es probable que su teléfono ya esté infectado. Los atacantes pueden estar tratando de escanear a través de su teléfono mediante la ejecución de códigos en segundo plano.

O podría ser la causa de un virus que está consumiendo el poder de procesamiento de los teléfonos. Hacer una verificación rápida del uso de la CPU y la RAM puede ayudar a determinar qué aplicaciones están causando el problema. Puede habilitar las opciones de desarrollador y verificar el rendimiento del teléfono.

Sigue recibiendo anuncios emergentes o notificaciones

Si una aplicación dañina está en su teléfono, le mostrará notificaciones emergentes o anuncios. Estos anuncios le impiden usar su teléfono. Además, estos anuncios tienen la intención de hacer que desee hacer clic en ellos de forma intencionada o no.

Si lo hace, su teléfono puede infectarse con un programa de malware.

Tus aplicaciones siguen fallando

Otra señal de un teléfono pirateado son las fallas intermitentes de las aplicaciones. Para evitar la detección, el programa le impide utilizar sus aplicaciones habituales. Implementan programas maliciosos que estropean el sistema operativo de sus dispositivos. Por lo general, se dirigen a aplicaciones antivirus y de análisis de spyware.

Notará que otras aplicaciones también fallan cuando intenta abrirlas.

Mensajes y llamadas que no hiciste

Es posible que observe números desconocidos que reciben mensajes suyos en su bandeja de entrada. Esto podría ser un texto o una aplicación de mensajería. Y si consulta los registros de llamadas, también puede haber ejemplos de llamadas telefónicas que no realizó.

Si observa alguna de estas actividades telefónicas, es posible que un atacante esté desbloqueando su teléfono en secreto. Ellos son los que hacen llamadas y envían mensajes a las personas.

Sus contactos reciben mensajes de spam de usted

Una vez que un atacante se apodera de su teléfono, intentará propagar la misma infección a sus amigos y familiares. Diseñando mensajes astutos, pueden enviar correos electrónicos o mensajes disfrazados de usted.

Si alguien hace clic en ellos, el atacante también obtiene acceso a sus dispositivos.

Drenaje anormal de la batería del teléfono

Un teléfono comprometido intenta enviar datos personales a través de programas maliciosos. Los programas generalmente se ocultan y funcionan en segundo plano y no muestran nada al usuario. Hacer todo esto utiliza la memoria del dispositivo y, por lo tanto, termina agotando la batería.

Las baterías generalmente alcanzan el final de su vida útil en 2 o 3 años, por lo que podría ser un problema de la batería y nada más. De cualquier manera, es una buena idea revisar o reemplazar las baterías pronto.

Si la duración de la batería no mejora después de esto, entonces puedes concluir que alguien hackeó tu teléfono.

La cámara de tu teléfono se calienta

Las cámaras de los teléfonos son piezas intrincadas de equipos dentro de su teléfono. Es natural que el hardware de la cámara se caliente después de usarlo. Dependiendo de su dispositivo, también debería enfriarse bastante rápido.

Pero, si encuentra que su cámara se calienta todo el tiempo, eso sería inusual. Una posible explicación es que un hacker tenga acceso a la cámara de tu teléfono. Lo usan para tomar fotos y grabar videos cuando lo desean.

Esto suena bastante aterrador, pero puede ser cierto. Es posible que esté siendo monitoreado desde su propio teléfono.

El teléfono sigue encendiéndose

Vaya a Configuración y busque Ambient Display. Desactive esta configuración. Nuevamente, busque recoger su teléfono para mostrar y desactive esta configuración también.

Si su teléfono continúa encendiéndose nuevamente, es probable que alguien esté realizando actividades de forma remota en su teléfono.

Archivos borrados

Después de obtener acceso a su teléfono, un pirata informático puede intentar eliminar todos sus archivos. O bien, pueden encriptarlos usando ransomware y exigirle que pague dinero.

En cualquier caso, si sus archivos se han perdido en su teléfono, es posible que un pirata informático los haya borrado para siempre.

El Asistente de Google sigue apareciendo al azar

Ve a Ajustes y busca Asistente de Google. Ve a General y desactiva el Asistente de Google. Esta configuración debería evitar que el asistente de Google aparezca aleatoriamente en su teléfono.

Si su teléfono todavía hace eso, su teléfono puede estar comprometido.

No se puede acceder a un teléfono bloqueado

Si no configura las opciones de seguridad de su dispositivo, un atacante puede obtener acceso a su teléfono. La seguridad del dispositivo puede ser códigos PIN, huellas dactilares, identificación facial, etc. Y si no están configurados correctamente, los piratas informáticos cambian sus códigos PIN y borran todas las demás opciones de seguridad.

Por lo tanto, esto hace que sea imposible que desbloquees tu teléfono por ti mismo.

Actividades extrañas en cuentas sociales

Una vez que un pirata informático ingresa a su teléfono, puede acceder a sus cuentas sociales y cargar publicaciones o comentarios desagradables. Tus publicaciones pueden ser eliminadas de la nada.

Es posible que uno ya no pueda acceder y resulte en un robo de identidad.

Sin llamadas ni mensajes

Un atacante puede bloquear todos los servicios en su tarjeta SIM. Es posible que no reciba mensajes de texto ni llamadas de sus amigos y familiares.

Esto significa que los piratas informáticos podrían haber clonado su tarjeta SIM del proveedor de servicios.

¿Cómo se puede hackear mi teléfono? (Formas)

Un teléfono puede ser pirateado de varias maneras. Un atacante intenta instalar un código malicioso en su teléfono. Este código les da acceso de administrador remoto permitiéndoles un control total. Algunos de los métodos notorios son:

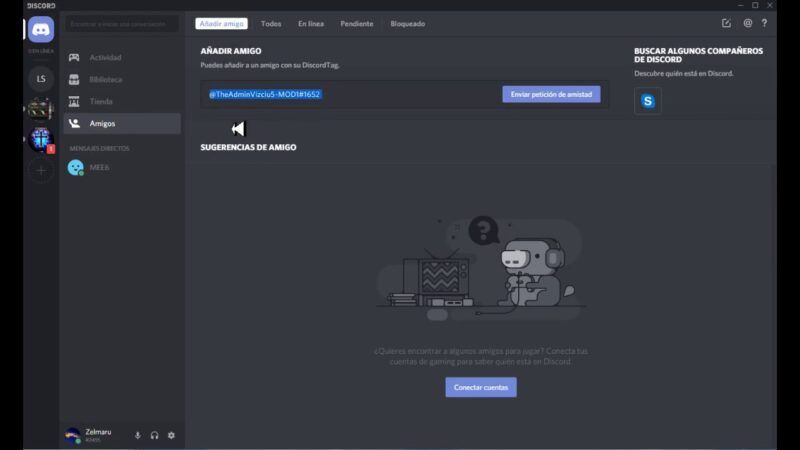

Aplicación no confiable

Si instala regularmente sus aplicaciones desde fuentes no oficiales, es probable que una de ellas pueda comprometer su teléfono.

Las aplicaciones oficiales están bien probadas y debidamente examinadas para asegurarse de que no aprovechen las vulnerabilidades de los dispositivos, a diferencia de las aplicaciones de fuentes no confiables.

Archivo(s) de un correo electrónico no deseado

Es posible que haya hecho clic en un enlace en un correo no deseado o sospechoso que desencadenó la descarga de un programa malicioso en su teléfono.

Enlaces no seguros desde sitios web

Es posible que haya hecho clic accidentalmente en el enlace incorrecto en un sitio web. Los sitios web en estos días están llenos de anuncios inseguros y malware. Un pirata informático puede aprovechar eso y colocar sus programas de acceso remoto al hacer clic.

Enlaces sospechosos de mensajes

Si uno de los teléfonos de tus amigos se vio comprometido, el atacante podría enviarte fácilmente mensajes disfrazados de ellos. Estos mensajes contienen enlaces que ponen su teléfono en el mismo riesgo que el de ellos cuando se abren.

Acceso físico o robo

Si deja su teléfono desatendido, un hacker podría quitárselo físicamente. Luego podrían intentar romper la seguridad de sus teléfonos e instalar el código ellos mismos.

Redes pirateadas

Las redes públicas siempre son susceptibles a los hackeos. Conectar su teléfono a una red Wi-Fi pública no segura puede permitir que el atacante husmee en el tráfico de la red de su teléfono.

Suplantación de identidad

El phishing en general es un intento fraudulento utilizado por estafadores. El objetivo es engañarlo para que comparta información o dinero. Los estafadores se hacen pasar por una persona de apoyo de su compañía telefónica. Luego intentan convencerlo de su legitimidad a través de una llamada telefónica o un correo electrónico. Incluso inventan historias falsas como:

- Ganar la loteria

- Altas facturas telefónicas

- Expiración del contrato telefónico

- Problema de teléfono detectado

- Pagos telefónicos no autorizados detectados

- Nuevo paquete de teléfono o cualquier argumento de venta falso

Dependiendo del tipo de pirata informático, pueden causar mucho daño a través del phishing. Pueden obtener información personal que pueden aprovechar de usted. Pueden instalar ransomware y bloquear su teléfono, exigiendo que les pague dinero.

Incluso pueden obligarlo a realizar pagos no autorizados a través de su teléfono si no tiene cuidado.

Trucos de tarjetas SIM

Robo de sim

Los atacantes apuntan a las tarjetas SIM mediante el envío de spyware a los mensajes SMS de su teléfono. Si abre este mensaje, los atacantes obtienen acceso a sus llamadas y mensajes. Incluso pueden rastrear su ubicación usando su tarjeta SIM.

Intercambio de SIM

El intercambio de SIM es más un ataque a su compañía telefónica que a usted. Los piratas informáticos llaman a su compañía telefónica haciéndose pasar por usted. Convencen al soporte técnico para que envíe una tarjeta SIM de reemplazo a su dirección.

Si tiene éxito, tendrán su tarjeta SIM duplicada. Entonces tendrán acceso completo a sus llamadas. Tendrán acceso completo a todas las solicitudes de autenticación de dos factores de sus diversas cuentas.

Sin mencionar que su propia tarjeta SIM se desactiva, lo que la hace inútil en su teléfono.

Vulnerabilidad SS7

El Sistema de Señalización 7 (SS7) hace posible enrutar llamadas telefónicas entre torres celulares y redes. Pero, es una tecnología antigua que nunca se actualizó con el tiempo desde que se desarrolló.

En las manos equivocadas, cualquier persona con acceso SS7 puede espiar sus llamadas telefónicas y mensajes de texto en todo el mundo. La tecnología 4G y 5G encripta el tráfico entre su teléfono y las torres, pero una vez que llega allí, se convierte en una línea fija que queda abierta a los atacantes.

Por lo tanto, los atacantes pueden colocar vigilancia las 24 horas del día, los 7 días de la semana, sobre usted y su teléfono.

Hackeo de Bluetooth

Golpe de blues

El atacante envía muchas solicitudes a su teléfono con Bluetooth. El servicio Bluetooth solo puede manejar un número finito de conexiones. Por lo tanto, eventualmente falla y hace que todas las conexiones se caigan. El Bluetooth de tu teléfono deja de funcionar.

Ya no puede conectarse a sus dispositivos portátiles y AirPods.

Bluebugging

Los piratas informáticos presentan su dispositivo como un dispositivo confiable al que su teléfono se conecta constantemente. Su teléfono está configurado para conectarse a estos dispositivos automáticamente, por lo que no detectará un dispositivo nuevo. Una vez que establecen una conexión, envían malware a su teléfono mediante Bluetooth.

Si abre este archivo, obtendrán acceso completo.

Bluejacking

El atacante utiliza la tecnología Bluetooth para enviar mensajes no solicitados a su teléfono. Se conectan al Bluetooth de sus teléfonos y envían imágenes, enlaces, textos, etc. a su teléfono.

Planos

El atacante utiliza tácticas similares a las de los demás. Obtienen la información del dispositivo de su teléfono, modelo, firmware, etc. mediante el uso de este ataque. Después de recopilar información, pueden iniciar un código específico del dispositivo para infectar su teléfono.

Bluesnarfing

El atacante se conecta a sus teléfonos Bluetooth y obtiene información de conexión. Luego explotan vulnerabilidades en el protocolo de intercambio de objetos de su teléfono (OBEX).

Por lo tanto, pueden robar archivos confidenciales en su teléfono sin su conocimiento.

Hackeo NFC

La función NFC de su teléfono se usa ampliamente para dos cosas. Pagos sin contacto y uso compartido de archivos. Si NFC está activado, un atacante puede iniciar una conexión no autorizada a su teléfono. Así pueden instalar programas maliciosos.

Por lo general, su teléfono muestra una confirmación cuando intenta instalar desde fuentes desconocidas. Pero una vulnerabilidad de actualizaciones de software incluyó en la lista blanca ciertos servicios como NFC.

Los piratas informáticos hacen un mal uso de esto para realizar una instalación silenciosa de la aplicación maliciosa.

¿Qué hago si mi teléfono es pirateado?

El objetivo principal después de encontrar un teléfono comprometido es reducir los riesgos de daños mayores. Tome los siguientes pasos inmediatamente.

- Borre todos sus datos personales del teléfono. Restaurar el teléfono a los valores predeterminados de fábrica.

- Apague su teléfono.

- Retire su tarjeta SIM de la bandeja.

- Si es extraíble, extraiga también la batería.

- Informe inmediatamente a las autoridades locales e infórmeles de la situación.

- Use un dispositivo diferente para cerrar sesión en todas las cuentas que usó en su teléfono anterior.

- Por último, cambie las contraseñas de todas las aplicaciones y servicios habituales que utiliza.

¿Cómo evitar ser hackeado?

Existen algunas prácticas comunes que los usuarios conscientes de la seguridad pueden seguir para proteger el teléfono. Algunos de ellos son:

- Siempre descargue y use aplicaciones de fuentes confiables, por ejemplo, Play Store o App Store solamente.

- Nunca haga clic en ningún enlace en un correo electrónico no deseado.

- Encripta tus archivos.

- Nunca abra enlaces sospechosos que le hayan enviado sus amigos.

- Utilice bloqueos de teléfono en todo momento. Utilice datos biométricos, códigos PIN, etc.

- Utilice 2FA (autenticación de dos factores).

- Instale programas antivirus y realice análisis periódicos.

- Nunca use redes Wi-Fi públicas no seguras.

- Mantenga las funciones de Bluetooth y NFC desactivadas tanto como sea posible.

- Tenga cuidado con los intentos de phishing a través de llamadas telefónicas, SMS y correos electrónicos.

Preguntas frecuentes

¿Hay un código abreviado para verificar si mi teléfono está pirateado?

Lamentablemente, no hay un código abreviado en particular que pueda indicarle si un teléfono es pirateado de inmediato. Sin embargo, aún puede probar los siguientes códigos que pueden brindarle una información u otra.

| Código corto | Descripción |

|---|---|

| *#21# | Le informa si sus llamadas telefónicas se están desviando a otro número. Si se ha configurado alguno de los métodos de reenvío, asegúrese de borrarlos de la configuración de su teléfono. Si el desvío de llamadas vuelve a aparecer, es posible que el teléfono ya esté pirateado. |

| ##002# | Cancela todos los comandos redirigidos para detener las intercepciones de llamadas. Solo para estar seguro, puede ejecutar este código abreviado regularmente en su teléfono. |

| *#06# | Le dice el código IMEI de su dispositivo. Esto no es muy útil para identificar un teléfono pirateado. Pero, si necesita emprender acciones legales o presentar una denuncia policial, debe tener esta información. |

| *#*#4636#*#*(Solo Android) | Brinda detalles de la conexión SIM y estadísticas de uso de la aplicación. Los detalles de la conexión SIM pueden indicarle si está conectado a una torre de telefonía celular pirateada. Las estadísticas de uso de la aplicación muestran cuánto tiempo se ejecuta cada aplicación en el teléfono. Las aplicaciones maliciosas se pueden identificar a partir de su tiempo de uso. |

| *3001#12345#*(solo iPhone) | Brinda detalles de conexión SIM, ubicación de la torre de telefonía celular, etc. Igual que arriba, puede aprovechar esta información para averiguar si su SIM se está conectando a una torre de telefonía celular pirateada. |

¿Mi teléfono está seguro cuando lo apago?

No exactamente. La mayoría de los servicios maliciosos se pueden detener apagando el teléfono. Sin embargo, algunos servicios, como las actividades de simulación, aún pueden verse comprometidos incluso cuando están apagados. Es mejor quitar la tarjeta SIM y las baterías también.

¿Hay alguna aplicación para ver si mi teléfono está pirateado?

Para iPhone, es posible usar la aplicación iVerify para verificar si su teléfono está pirateado. Para Android, hay muchos antivirus en Play Store que puede usar para escanear su sistema.

¿Se puede hackear mi teléfono con una llamada telefónica?

La respuesta corta a esto sería no. Con la tecnología actual, no es posible hackear tu teléfono llamándote. Dicho esto, los expertos pueden rastrear la ubicación de su teléfono a partir de una llamada telefónica.

Las autoridades legales utilizan con frecuencia el rastreo de llamadas para atrapar y arrestar a los delincuentes. Al rastrear una llamada telefónica durante un tiempo determinado, pueden triangular la ubicación del receptor.