La última medida permitirá que MFA sea la configuración de seguridad por defecto incluso para las cuentas de Azure más antiguas.

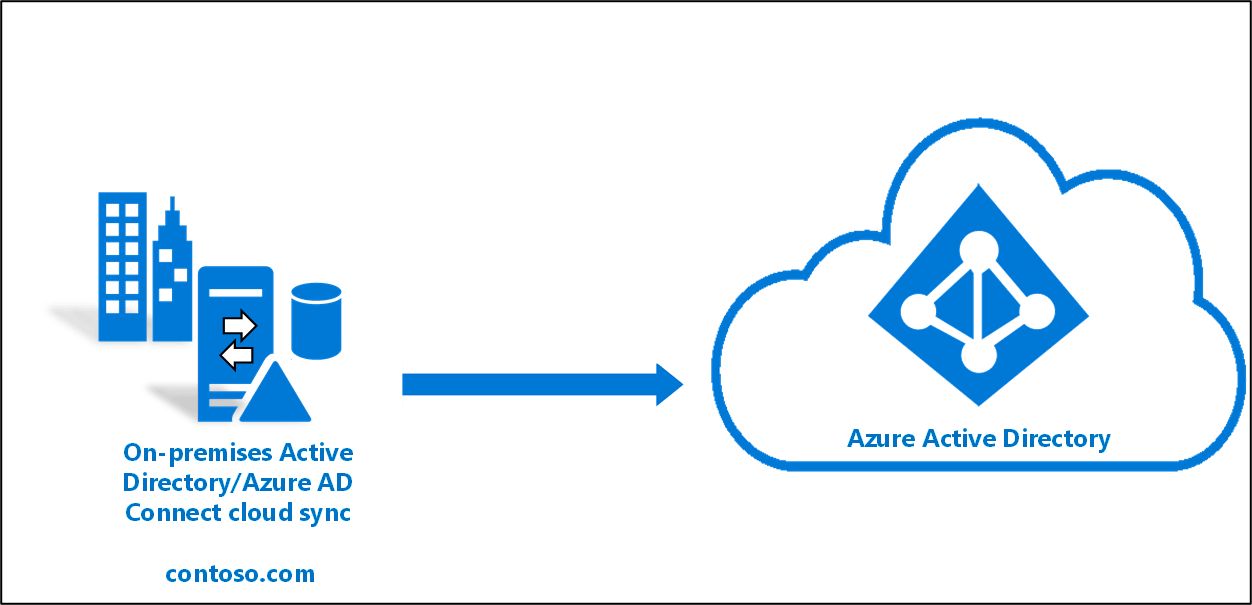

Microsoft está dando un paso más agresivo para tratar de proteger a los usuarios de Azure Active Directory contra el compromiso de sus cuentas. En una nueva publicación del blog, la compañía ha revelado que está añadiendo la autenticación multifactor como la configuración de seguridad por defecto para los clientes existentes de Azure que no han cambiado esa configuración por su cuenta. Esto significa que tanto los administradores como los usuarios tendrán que configurar MFA y utilizarlo para asegurar sus inicios de sesión cada vez que inicien sesión.

La autenticación multifactor sigue siendo una de las mejores formas de proteger las cuentas y los datos contra el peligro. La razón es sencilla: Cualquiera que intente iniciar sesión en una cuenta utilizando credenciales robadas no llegará muy lejos sin ese segundo método de autenticación, idealmente proporcionado por una aplicación como Microsoft Authenticator. En la publicación del blog, Microsoft dijo que el 99,9% de las cuentas pirateadas que ha observado no tienen MFA activado, lo que las pone en riesgo de ataques de phishing y otras amenazas.

La configuración de MFA por defecto ya está en vigor para los nuevos clientes de Azure AD desde octubre de 2019. Más de 30 millones de organizaciones han estado operando con esta configuración predeterminada, que según Microsoft ha llevado a un 80% menos de compromisos para ese grupo en su conjunto. La mayoría de los clientes dejan la configuración como está, según la compañía. Algunos refuerzan su seguridad con el acceso condicional, un tipo de método de confianza cero que requiere que se cumplan varias condiciones para conceder el acceso a los datos y otros activos.

Cambio se aplicará a las organizaciones que se inscribieron en Azure AD

El último cambio se aplicará a las organizaciones que se inscribieron en Azure AD antes de octubre de 2019 y que no han desplegado los valores predeterminados de seguridad más estrictos ni han recurrido a Conditional Access. El esfuerzo está especialmente dirigido a las empresas que no tienen profesionales de seguridad internos o personal de TI que podrían analizar e implementar el tipo correcto de configuración de seguridad. Tras el despliegue de los nuevos valores predeterminados, otros 60 millones de cuentas podrían estar protegidas de los tipos más comunes de ataques basados en la identidad, dijo Microsoft.

Microsoft empezará a desplegar las nuevas configuraciones en las organizaciones que considere adecuadas para ellas, es decir, aquellas que no hayan ajustado los valores predeterminados, que no utilicen el acceso condicional o que no utilicen clientes de autenticación heredados. A partir de finales de junio, los administradores globales de los clientes que reúnan los requisitos serán notificados del cambio por correo electrónico y recibirán un aviso durante el inicio de sesión en el que se les pedirá que activen los nuevos valores predeterminados de seguridad. Podrán posponer la opción hasta 14 días, tras los cuales se aplicarán automáticamente los nuevos valores predeterminados (Figura A).

Una vez activados los nuevos valores predeterminados, se pedirá a todos los usuarios de la organización que se registren en MFA con el mismo periodo de gracia de 14 días. Tanto a los administradores como a los usuarios se les pedirá que configuren la MFA mediante la aplicación Microsoft Authenticator, mientras que los administradores recibirán una recomendación adicional para que proporcionen un número de teléfono.

Los administradores que deseen aplicar el requisito de MFA sin esperar deberán seguir los pasos adecuados descritos en la guía de implementación de Microsoft o en la documentación de Azure AD. Los administradores que quieran dejar los nuevos valores predeterminados de seguridad desactivados pueden hacerlo. Sin embargo, Microsoft pide que compartan sus razones a través de su foro de comentarios de Azure Active Directory.