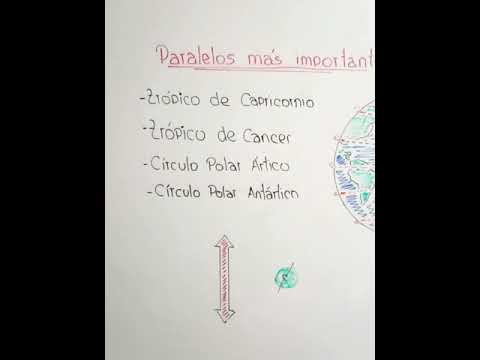

¿Cuáles son los 5 paralelos más esenciales?

Los paralelos más esenciales son de norte a sur: el Círculo Polar Ártico en el Polo Norte, el Trópico de Cáncer, sobre el Ecuador, el Trópico de Capricornio, bajo el Ecuador y el Círculo Polar Antártico en el Polo Sur.

¿Qué son los paralelos y cuáles son los primordiales paralelos?

Los paralelos son círculos imaginarios perpendiculares al eje de la Tierra. Como su nombre señala, son paralelos entre sí. Miden 360 grados. El Ecuador es el mayor de los paralelos y divide la Tierra en dos hemisferios: Norte y Sur.

¿Cuál es el primordial paralelo de la Tierra?

El Ecuador es el paralelo que divide la superficie de la Tierra en dos partes, el conocido como hemisferio norte y el hemisferio sur. Por consiguiente, su latitud es precisamente la de 0º.

¿Cuál es el paralelo del Ecuador?

El ecuador se toma como referencia u origen para expresar la latitud de un punto cualquiera de los hemisferios, por lo que se le conoce asimismo como paralelo cero (0º).

¿Cuántos y cuáles son los paralelos?

Por su relevancia en la delimitación de las zonas climáticas del planeta, se establecen 5 paralelos principales: el círculo polar Ártico, el trópico de Cáncer, el ecuador, el trópico de Capricornio y el círculo polar Antártico.

¿Cuáles son los paralelos y los meridianos más esenciales?

Las más esenciales son: Línea del Ecuador. Meridiano de Greenwich. Trópico de Cáncer.

¿Cuáles son los primordiales paralelos?

Los 5 paralelos principales

- Círculo polar ártico (latitud 66° 33′ N).

- Trópico de Cáncer (latitud 23° 27′ N).

- Ecuador, (latitud 0°).

- Trópico de Capricornio (latitud 23° 27′ S).

- Círculo polar antártico (latitud 66° 33′ S).

¿Cuál es el paralelo?

Los paralelos son círculos imaginarios perpendiculares al eje de la Tierra. Como su nombre señala, son paralelos entre sí. Miden 360 grados. El Ecuador es el mayor de los paralelos y divide la Tierra en dos hemisferios: Norte y Sur.

¿Qué es un paralelo para pequeños?

Los paralelos son líneas imaginarias circulares perpendiculares al eje de la Tierra, y su referencia es el paralelo cero, o ecuador. Se emplean para determinar la latitud, que es la distancia angular entre la línea ecuatorial y un punto cualquiera del planeta.

¿Qué función tiene el paralelo primordial?

Los paralelos son líneas imaginarias circulares que se usan en las coordenadas geográficas para determinar la latitud de un sitio, esto es, qué tan lejos se halla ese punto del ecuador. La latitud va de 0° (ecuador) a 90° (polos) y puede ser Norte o Sur.

¿De qué forma tiene por nombre el paralelo primordial de la Tierra?

El ecuador se toma como referencia u origen para expresar la latitud de un punto cualquiera de los hemisferios, por lo que se le conoce asimismo como paralelo cero (0º).

¿Dónde se encuentra situado el paralelo del Ecuador?

La línea del Ecuador es una línea imaginaria que sirve para dividir nuestro planeta en dos: el hemisferio norte y el hemisferio sur, está ubicada en el paralelo cero encontrándose a exactamente la misma distancia de los dos polos del planeta.

¿Qué es el Ecuador y el paralelo?

Qué es Ecuador :

Como Ecuador se conoce, en geografía, la línea imaginaria, equidistante de los dos polos geográficos y perpendicular al eje de rotación de la Tierra, que divide el planeta en dos hemisferios: norte y sur. El Ecuador es el paralelo de latitud 0°, perpendicular asimismo al meridiano de Greenwich.

¿Cuáles son los paralelos en geografia?

Los paralelos son planos horizontales imaginarios que cortan el eje de la Tierra en forma perpendicular, esto es, formando un ángulo de 90°. Todos y cada uno de los paralelos tienen una extensión diferente, ya que se van achicando conforme se aproximan a los polos.

¿De qué forma tiene por nombre el paralelo primordial que divide la Tierra en dos hemisferios?

El ecuador es el círculo máximo perpendicular al eje terreste (un eje imaginario alrededor del que vira la Tierra ), que divide a la Tierra en dos partes iguales. Estas partes se llaman el Hemisferio Norte y el Hemisferio Sur.

¿Cuál es el paralelo cero y por qué tiene por nombre así?

La línea del Ecuador se conoce como paralelo cero °, que divide a nuestro planeta en dos mitades iguales, llamadas hemisferio: el hemisferio norte y el hemisferio sur.

¿Qué es un paralelo en geografia?

Los paralelos son planos horizontales imaginarios que cortan el eje de la Tierra en forma perpendicular, o sea, formando un ángulo de 90°. Todos y cada uno de los paralelos tienen una extensión diferente, ya que se van achicando conforme se aproximan a los polos.

¿Cuántos paralelos hay y cuáles son?

Por su relevancia en la delimitación de las zonas climáticas del planeta, se establecen 5 paralelos principales: el círculo polar Ártico, el trópico de Cáncer, el ecuador, el trópico de Capricornio y el círculo polar Antártico.

¿Cuáles son los paralelos en un mapa?

PARALELOS : Estos son líneas imaginarias con dirección este-oeste. El paralelo que se toma como referencia es el ECUADOR (0º) que divide la Tierra en dos hemisferios, el norte y el sur. Los paralelos los vamos a dibujar cara el hemisferio norte y el sur haciendo líneas paralelas al ecuador.